尼姆達病毒

尼姆達病毒

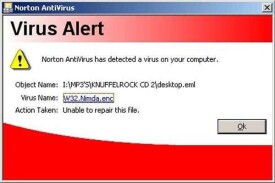

尼姆達病毒(Nimda)是典型的蠕蟲病毒,病毒由JavaScript腳本語言編寫,病毒通過email、共享網路資源、IIS伺服器、網頁瀏覽傳播,修改本地驅動器上的.htm,.html和.asp文件。此病毒可以使IE和Outlook Express載入產生readme.eml病毒文件。該文件將尼姆達蠕蟲作為附件,不需要拆開或運行這個附件病毒就被執行。

尼姆達病毒

尼姆達病毒發送染毒郵件,還會感染EXE文件。當時聲稱能處理該病毒的反病毒公司(殺毒軟體)都採取刪除染毒文件的方式殺毒,導致很多重要程序不能運行。

W32.Nimda.A@mm蠕蟲通過多種方式進行傳播,流傳播手段:

1.通過email將自己發送出去。

2.搜索區域網內共享網路資源。

3.將病毒文件複製到沒有打補丁的微軟(NT/2000)IIS伺服器。

4.感染本地文件和遠程網路共享文件。

5.感染瀏覽的網頁。

Worms.Nimda運行時,會搜索本地硬碟中的HTM和HTML文件和EXCHANGE郵箱,從中找到EMAIL地址,併發送郵件;搜索網路共享資源,並將病毒郵件放入別人的共享目錄中;利用CodeBlue病毒的方法,攻擊隨機的IP地址,如果是IIS伺服器,並未安裝補丁,就會感染該病毒。該蠕蟲用它自己的SMTP伺服器去發出郵件。同時用已經配置好的DNS獲得一個mail伺服器的地址。

Worms.Nimda運行時,會查找本地的HTM/ASP文件,將生成的帶毒郵件放入這些文件中,並加入JavaScript腳本。這樣,每當該網頁被打開時,就自動打開該染毒的readme.eml。

尼姆達病毒

第二種方法搜索所有文件,並試圖感染之。被感染的文件會增大約57KB。如果用戶遊覽了一個已經被感染的web頁時,就會被提示下載.eml(OutlookExpress)的電子郵件文件,該郵件的MIME頭是一個非正常的MIME頭,並且它包含一個附件,即此蠕蟲。

該郵件通過網路共享,Windows的資源管理器中選中該文件,Windows將自動預覽該文件,由於OutlookExpress漏洞,導致蠕蟲自動運行,因此即使不打開文件,也會感染病毒。當病毒執行,它會在Windows目錄下生成MMC.EXE文件,並將其屬性改為系統、隱藏。病毒會用自己覆蓋SYSTEM目錄下的Rlched20.DLL,Rlched20.DLL文件是Office套件運行的必備庫,寫字板等也要用到這個動態庫,任何要使用這個動態庫的程序啟動,就會激活該病毒。病毒將自己複製到system目錄下,並改名為load.exe,系統每次啟動時,自動運行該病毒。病毒會以超級管理員的許可權建立一個guest的訪問帳號,以允許別人進入本地的系統。病毒改變Explorer的設置這樣就讓它無法顯示隱藏文件和已知文件的擴展名。

尼姆達病毒定位系統中exe文件,並將病毒代碼置入原文件體內,從而達到對文件的感染,當用戶執行這些文件的時候,病毒進行傳播。

尼姆達病毒利用MAPI從郵件的客戶端及HTML文件中搜索郵件地址,然後將病毒發送給這些地址,這些郵件包含一個名為eadme.exe的附件,系統(NT及win9x未安裝相應補丁)中該eadme.exe能夠自動執行,從而感染系統。

尼姆達病毒還會掃描internet,試圖找到www(萬維網)主機,找到伺服器,病毒便會利用已知的系統漏洞來感染該伺服器,發送成功,蠕蟲將會隨機修改該站點的web頁,當用戶瀏覽該站點時,便會感染。

尼姆達病毒搜索本地網路的文件共享,文件伺服器或終端客戶機,安裝一個隱藏文件,名為riched20.dll到每一個包含doc和eml文件的目錄中,當用戶通過word、寫字板、outlook打開doc或eml文檔時,該應用程序將執行riched20.dll文件,從而感染。該病毒還可以感染遠程的在伺服器被啟動的文件。

尼姆達Ⅱ(nimda.E)命名為:Worm.Concept.118784(尼姆達2)。病毒作者在病毒源代碼中有一段說明:ConceptVirus(CV)V.6,Copyright(C)2001,(This’sCV,NoNimda.)。最後一句話的意思是:"這是概念病毒(CV=ConceptVirus),不是尼姆達病毒。"

在尼姆達病毒基礎上改進了附件名Readme.exe改為Sample.exe。感染IIS系統時生成的文件從Admin.dll改為Httpodbc.dll。在NT/2000及相關係統,病毒拷貝自己到Windows的system目錄下,不叫mmc.exe,而用Csrss.exe的名字。

1.打開進程管理器,查看進程列表。結束其中進程名稱為“xxx.tmp.exe”以及“Load.exe”的進程(其中xxx為任意文件名)。

2.切換到系統的TEMP目錄,尋找文件長度為57344的文件,刪掉它們。

3.切換到系統的System目錄,尋找名稱為riched20.dll的文件。

4.查看riched20.dll的文件大小,系統的正常文件大小應該在100K以上,而Concept病毒的副本大小為57344位元組。

5.繼續在系統的System目錄下尋找名稱為load.exe、長度為57344位元組的文件,刪掉它。

6.在C:\、D:\、E:\三個邏輯盤的根目錄下尋找Admin.DLL文件,如果在根目錄下存在該文件,則刪除它

8.如果是WinNT或者Win2000以及WinXP系統,則打開“控制面板/用戶和密碼”,將Administrator組中的guest帳號刪除。

沒有網路區域網的企業級用戶,沒有網路版的反病毒(殺毒軟體),清除作操方法:

1.熱啟動,結束此蠕蟲病毒的進程。

2.在系統的temp文件目錄下刪除病毒文件。

3.使用無毒的 riched20.dll(約100k)文件替換染毒的同名的riched20.dll文件(57344位元組)

4.將系統目錄下的load.exe文件(57344位元組)徹底刪除以及windows根目錄下的mmc.exe文件;要在各邏輯盤的根目錄下查找Admin.DLL文件,如果有Admin.DLL文件的話,刪除這些病毒文件,並要查找文件名為Readme.eml的文件,也要刪除它。

5.如果用戶使用的是Windows NT或Windows 2000的操作系統的計算機,那麼要打開"控制面板",之後打開"用戶和密碼",將Administrator組中guest帳號刪除。