機器狗病毒

機器狗病毒

2007年,一種可以穿透各種還原軟體與硬體還原卡的機器狗病毒異常肆虐。此病毒通過pcihdd.sys驅動文件搶佔還原軟體的硬碟控制權。並修改用戶初始化文件 userinit.exe來實現隱藏自身的目的。此病毒為一個典型的網路架構木馬型病毒,病毒穿透還原軟體后將自己保存在系統中,定期從指定的網站下載各種木馬程序來截取用戶的帳號信息。

曾經有很多人說有穿透還原卡、冰點的病毒,但是在各個論壇都沒有樣本證據,直到2007年8月29日終於有人在社區里貼出了一個樣本。這個病毒沒有名字,圖標是SONY的機器狗阿寶,就像前輩熊貓燒香一樣,大家給它起了個名字叫機器狗。

此病毒採用hook系統的磁碟設備棧來達到穿透目的的,危害極大,可穿透技術條件下的大部分的軟體硬體還原!基本無法靠還原抵擋。已知的所有還原產品,都無法防止這種病毒的穿透感染和傳播。

病毒名稱:Trojan/Agent.pgz

中 文 名:機器狗

病毒類型:木馬

危害等級:★★★

影響平台:Win 9X/ME/NT/2000/XP/2003

機器狗病毒

機器狗本身會釋放出一個pcihdd.sys到drivers目錄,pcihdd.sys是一個底層硬碟驅動,提高自己的優先順序接替還原卡或冰點的硬碟驅動,然後訪問指定的網址,這些網址只要連接就會自動下載大量的病毒與惡意插件。然後修改接管啟動管理器,最可怕的是,會通過內部網路傳播,一台中招,能引發整個網路的電腦全部自動重啟。

重點是,一個病毒,如果以hook方式入侵系統,接替硬碟驅動的方式效率太低了,而且毀壞還原的方式這也不是最好的,還有就是這種技術應用範圍非常小,只有還原技術廠商範圍內有傳播,在這方面國際上也只有中國在用,所以,很可能就是行業內杠。

對於網吧而言,機器狗就是劍指網吧而來,針對所有的還原產品設計,可預見其破壞力很快會超過熊貓燒香。好在很多免疫補丁都以出現,發稿之日起,各大殺毒軟體都以能查殺。

免疫補丁之爭

機器狗病毒

免疫補丁之數是疫苗形式,以無害的樣本複製到drivers下,欺騙病毒以為本身已運行,起到阻止危害的目的。這種形式的問題是,有些用戶為了自身安全會在機器上運行一些查毒程序(比如QQ醫生之類)。這樣疫苗就會被誤認為是病毒,又要廢很多口舌。

2008年3月,發現“機器狗”病毒再度泛濫,該病毒因為最初的版本採用電子狗的照片做圖標而被網民命名為“機器狗”病毒,該病毒的變種繁多,多表現出殺毒軟體不能正常運行,啟動系統輸入口令登錄時,出現反覆註銷等問題。自2008年3月1日起,一個機器狗病毒的新變種異常活躍,與以往機器狗變種不同,最新版本的機器狗病毒破壞性更強,而且更加頑固,很難徹底清除。大量用戶電腦遭遇該病毒破壞,尤其是對一些網吧以及學校機房等場所破壞巨大。金山毒霸反病毒專家李鐵軍指出,該機器狗新變種可下載29種其他病毒,其危害性主要表現為以下三個方面:

最新版本的機器狗病毒,在入侵成功后,下載了29個其它木馬,其中有一個AV終結者病毒的變種,該變種“有些技術含量”,其抗殺能力更強。在“機器狗”和AV終結者的聯手打擊下,中毒電腦會很慘。病毒進入系統后修改註冊表,讓幾乎所有安全軟體不能正常使用。據分析,該病毒針對多款殺毒軟體的自保護功能進行改進,會令自保護功能失效。當前頁面有殺毒、專殺、機器狗字樣時,窗口會被關閉,普通用戶可能不得不重裝。

病毒在用戶無法察覺的情況下連接網路,自動在用戶的電腦里下載大量木馬、病毒、惡意軟體、插件等。這些木馬病毒能夠竊取用戶的帳號密碼、私密文件等各種隱私資料,(插一句,有人開始還懷疑陳冠希電腦中了此毒,導致大量艷照泄露)甚至破壞操作系統,使用戶的機器無法正常運行。還通過第三方軟體漏洞、下載U盤病毒和Arp攻擊病毒的方式進行瘋狂擴散傳播,造成整個區域網癱瘓。

病毒將惡意代碼向真實的磁碟中執行修改覆蓋目標文件,就算用戶計算機安裝了“還原保護程序”,唯一那個被修改覆蓋的真實磁碟文件卻無法被還原。系統重新啟動后,由那個被修改覆蓋后的系統程序會再次下載安裝運行之前的惡意程序。因此該病毒生命力可謂相當頑強,被喻為——打不死的“小強”。

李鐵軍表示,用戶電腦一旦感染了機器狗新變種病毒,打開C:WINDOWSsystem32文件夾 (或打開系統對應目錄),找到userinit.exe、explorer.exe點擊右鍵查看文件的屬性,若在屬性窗口中看不到文件的版本標籤則說明該文件已經被病毒替換。

據了解,機器狗病毒通過特殊技術直接改寫系統文件,病毒驅動程序搶在系統還原卡驅動程序之前載入,這令很多網吧或學校機房管理員頭疼不已。穿透網吧還原軟體,還原卡,導致網吧系統無論如何重啟還原也不能恢復到原始安全狀態。對網管來說,系統還原卡在電腦重啟時,對磁碟文件的修改自動還原到保護前的狀態是低成本的管理方法。而中了“機器狗”病毒之後,即使系統還原,也不能將機器狗寫入的驅動文件刪除。

此外,機器狗病毒對個人用戶的影響也同樣大。因為不管計算機系統是否安裝“還原保護系統”程序,都會同樣下載非常多的盜號木馬等惡意程序進行安裝運行,造成用戶虛擬財產的損失。如果用戶計算機硬體配置比較低或者存在所下載的多個惡意程序中出現相互不兼容現象的話,將導致用戶計算機系統崩潰掉無法啟動運行。

機器狗病毒為一個木馬下載器,病毒採用hook系統的磁碟設備棧來達到穿透目的的,危害極大,可穿透技術條件下的任何軟體硬體還原!基本無法靠還原抵擋,可通過以下幾方面查看是否已中毒:1、激發病毒後會在SYSTEM32下修改userinit.exe,可通過查看版本信息看出,該文件在系統目錄的 system32

文件夾中,點擊右鍵查看屬性,如果在屬性窗口中看不到該文件的版本標籤的話,說明已經中了機器狗,如果有版本標籤則正常。2、查看DRVERS目錄下產生pcihdd.sys驅動文件,會在啟動項載入“cmdbcs,mppds,upxdnd,winform,msccrt,avpsrv,msimms32,dbghlp32,diskman32"啟動項,並在windows目錄會產生以上相應文件,機器重啟后以上設置都會真實保存.

機器狗是一個木馬下載器,感染後會自動從網路上下載木馬、病毒,危及用戶帳號的安全。機器狗運行後會釋放一個名為PCIHDD.SYS的驅動文件,與原系統中還原軟體驅動進行硬碟控制權的爭奪,並通過替換userinit.exe文件,實現開機啟動。 【HiPER上的快速查找】

從HiPER的上網監控中可以看到有內網主機和某些IP地址發生聯接

【PC上的解決辦法】

對於已中毒的用戶,建議將病毒主機斷網殺毒、恢復系統鏡像或重做系統

【HiPER上的解決辦法】

艾泰路由器可以在艾泰設備的“高級配置”-“業務管理”中,使用URL禁止“, 然後使用IP過濾封掉某些IP。

1) WebUI 高級配置組管理,建立一個工作組“all”(可以自定義名稱),包含整個網段的所有 IP地址(192.168.0.1--192.168.0.254)。

注意:這裡用戶區域網段為 192.168.0.0/24,用戶應該根據實際使用的 IP地址段進行組 IP地址段指定。

2)WebUI 高級配置業務管理 業務策略配置,建立url過濾策略“f_1”(可以自定義名稱),屏蔽目的的域名,按照下圖進行配置,保存。

3)WebUI 高級配置 業務管理 業務策略列表中,可以查看到上一步建立的“f_1”的策略(“dns”、“dhcp”為系統自動生成的允許 dns 和 dhcp數據包的策略,不必修改),同

時系統自動生成一條名稱為“grp1_other”的策略,該策略屏蔽了所有外出的數據包,為了保障其他上網的正常進行,需要將此策略動作編輯為“允許”。 4)在上表中,單擊策略名“grp1_other”,在下面的表項中,將動作由“禁止”編輯為“允許”,保存。

5)重複步驟 2),將其他病毒鏈接URL和IP 等關閉。

6)WebUI 高級配置-業務管理-全局配置中,取消“允許其他用戶”的選中,選中“啟用業務管理” ,保存。

注意

1)配置之前不能有命令生成的業務管理策略存在,否則可能導致 Web 界面生成的業務管理策略工作異常或者不生效。

2) 如果,已經有工作組存在,並且在業務管理中配置了策略,必須在 WebUI 高級配置-組管理中,將該網段所有用戶分配在相關的組中,然後在 WebUI-高級配置-業務管理中將每個組的外網相關[url]病毒鏈接url或IP地址設為禁止訪問。

⑴手動清除法

機器狗病毒

或者這樣:

1註冊表,組策略中禁止運行userinit.exe進程

2 在啟動項目中加入批處理

A : 強制結束userinit.exe進程 Taskkill /f /IM userinit.exe (其中“/IM”參數後面為進程的圖像名,這命令只對XP用戶有效) B : 強制刪除userinit.exe文件 DEL /F /A /Q %SystemRoot%\system32\userinit.exe

C : 創建userinit.exe免疫文件到%SystemRoot%\system32\

userinit1.exe是正常文件改了名字,多加了一個1,你也可以自己修 改,不過要手動修改這4個註冊表,並導出,這個批處理才能正常使用。

⑵手動清除法

1、首先在系統system32下複製個無毒的userinit.exe,文件名為FUCKIGM.exe(文件名可以任意取),這就是下面批處理要指向執行的文件!也就是開機啟動userinit.exe的替代品!而原來的userinit.exe保留!其實多複製份的目的只是為了多重保險!可能對防止以後變種起到一定的作用。

2、創建個文件名為userinit.bat的批處理(文件名也可任意取,但要和下面說到的註冊表鍵值保持一致即可),內容如下:

機器狗病毒

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon]

"Userinit"="C:\\WINDOWS\\system32\\userinit.bat,"

機器狗病毒

@echo off

:::直接複製系統system32下的無毒userinit.exe為FUCKIGM.exe

cd /d %SystemRoot%\system32

copy /yuserinit.exeFUCKIGM.exe >nul

:::創建userinit.bat

echo @echo off >>userinit.bat

echo start FUCKIGM.exe >>userinit.bat

:::註冊表操作

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Userinit / tREG_SZ/d "C:\WINDOWS\system32\userinit.bat," /f >nul

:::刪掉自身(提倡環保)

機器狗病毒

網上流傳的另一種新的變種的防止方法 :

開始菜單運行。輸入CMD

cd ……到drivers

md pcihdd.sys

cd pcihdd.sys

md 1...\

可防止最新變種。請注意:此法只能是防止,對於殺機器狗還得靠最新的殺毒程序才行。

⑶使用硬防禦工具

如果您想徹底防禦機器狗病毒,有了一種硬體型防禦方案可以考慮,就是藍芯防毒卡,這個卡從技術原理上來說,物理上直接接管了硬碟讀寫,也就是說,硬碟先接到防毒卡上,防毒卡再通過下一代高速硬碟介面PCI-E接到主板上(針對老一代主板也有PCI介面的規格)。這樣防毒卡得以獲得防禦病毒的最堅實的一道把關口,讓我們徹底防禦機器狗病毒。從理論上來說,只要計算機體系還是馮諾依曼體系,只要病毒還是軟體手段,就可以防止任何已知或未知的機器狗穿透方式的破壞了。

⑷臨時解決辦法

機器狗病毒

/ ip firewall filter

add chain=forward content=yu*8s7*net action=reject comment="DF6.0"

add chain=forward content=www.tomwgaction=reject

二是在c:\windows\system32\drivers下建立免疫文件: pcihdd.sys ,

三是把他要修改的文件在做母盤的時候,就加殼並替換。

在%systemroot%\system32\drivers\目錄下 建立個 明字 為 pcihdd.sys 的文件夾 設置屬性為 任何人禁止批處理

md %systemroot%\system32\drivers\pcihdd.sys

cacls %systemroot%\system32\drivers\pcihdd.sys /e /p everyone:n

cacls %systemroot%\system32\userinit.exe/e /p everyone:r

exit

好像機器狗的開發已停止了,從樣本放出到也沒有新的版本被發現,這到讓我們非常擔心,因為隨著研究的深入,防禦的手段都是針對病毒工作原理的,一但機器狗開始更新,稍加改變工作原理就能大面積逃脫普遍的防禦手段,看來機器狗的爆發只是在等待,而不是大家可以高枕了。

針對該病毒,反病毒專家建議廣大用戶及時升級殺毒軟體病毒庫,補齊系統漏洞,上網時確保打開“網頁監控”、“郵件監控”功能;禁用系統的自動播放功能,防止病毒從U盤、MP3、移動硬碟等移動存儲設備進入到計算機;登錄網游賬號、網路銀行賬戶時採用軟鍵盤輸入賬號及密碼

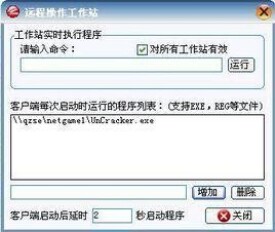

2008年03月,“機器狗”病毒新變種頻出,網際網路面臨一場“狂犬病”考驗。金山毒霸反病毒工程師李鐵軍表示,“最新版本的機器狗病毒入侵成功后,會自動下載大量木馬、病毒、惡意軟體、插件等,幾乎所有安全軟體均不能正常使用,大量用戶也因此而不得不選擇重裝系統。就在廣大網友對機器狗病毒深惡痛絕之時,昨日,機器狗作者竟然浮出水面,而且公開叫賣,藐視法律。該病毒作者在博客里叫囂3個VPN2個代理,“夠警察玩幾年”,言語粗俗,態度囂張。聲稱“免費版本要重啟后才生效,修改了載入驅動問題后的VIP版本沒有此BUG,VIP的可以過很多免疫。需要購買VIP的話聯繫QQ”,並公然留下聯繫方式,挑戰法律。下圖為這個機器狗生成器運行的界面,黑客產業鏈的“從業者”之囂張由此可見一斑。

金山毒霸反病毒專家李鐵軍指出,“病毒不斷進化,病毒製造者從簡單的破壞系統、炫耀技術到竊取用戶財產,蛻變的過程非常快。很多病毒製造者還是反病毒論壇的高手,他們製造的病毒危害性很大。從寫程序到傳播,再到銷售最後洗錢分賬,由此產生的黑客製造病毒的產業鏈令人觸目驚心。”

據了解,一些論壇、貼吧上,類似“黑客基地站長長期收徒,主要教灰鴿子、抓雞、DDOS攻擊、木馬製作、網站入侵、網站掛馬、木馬脫殼、免殺、捆綁伺服器的製作與維護、網吧安全與入侵等,承接各類黑客業務”這樣的廣告比比皆是。06年末鬧的最凶的“熊貓燒香”,其製造者李俊,承認每天入賬收入近1萬元,獲利上千萬元。正是如此大的誘惑,才讓那些病毒製造者鋌而走險,有恃無恐。

基於機器狗病毒危害的嚴重性,各大殺毒廠商也紛紛推出專殺工具。其中金山毒霸最新推出的機器狗/AV終結者/8749”木馬專殺工具,有效針對機器狗病毒的傳播特點,查殺更徹底。金山毒霸反病毒專家建議廣大用戶,由於機器狗病毒感染后可能出現無法正常登陸殺毒廠商網站的現象,用戶一旦感染該病毒可到其他下載類網站進行殺毒工具下載,並使用"。"