特徵檢測

特徵檢測

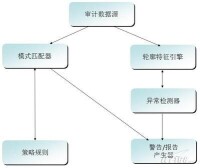

特徵檢測又稱Misuse detection(誤用檢測),這一檢測假設入侵者活動可以用一種模式來表示,系統的目標是檢測主體活動是否符合這些模式。它可以將已有的入侵方法檢查出來,但對新的入侵方法無能為力。其檢測方法上與計算機病毒的檢測方式類似。其難點在於如何設計模式既能夠表達“入侵”現象又不會將正常的活動包含進來。

IDS是一種網路安全系統,當有敵人或者惡意用戶試圖通過Internet進入網路甚至計算機系統時,IDS能夠檢測出來,並進行報警,通知網路該採取措施進行響應。在本質上,入侵檢測系統是一種典型的“窺探設備”。它不跨接多個物理網段(通常只有一個監聽埠),無須轉發任何流量,而只需要在網路上被動地、無聲息地收集它所關心的報文即可。IDS分析及檢測入侵階段一般通過以下幾種技術手段進行分析:特徵庫匹配、基於統計的分析和完整性分析。其中前兩種方法用於實時的入侵檢測,而完整性分析則用於事後分析。

IDS常用的檢測方法有特徵檢測、異常檢測、狀態檢測、協議分析等。而這些檢測方式都存在缺陷。比如異常檢測通常採用統計方法來進行檢測,而統計方法中的閾值難以有效確定,太小的值會產生大量的誤報,太大的值又會產生大量的漏報。而在協議分析的檢測方式中,一般的IDS只簡單地處理了常用的如HTTP、FTP、SMTP等,其餘大量的協議報文完全可能造成IDS漏報,如果考慮支持盡量多的協議類型分析,網路的成本將無法承受。

IDS技術採用了一種預設置式、特徵分析式工作原理,所以檢測規則的更新總是落後於攻擊手段的更新。IDS僅能識別IP地址,無法定位IP地址,不能識別數據來源。IDS系統在發現攻擊事件的時候,只能關閉網路出口和伺服器等少數埠,但這樣關閉同時會影響其他正常用戶的使用。因而其缺乏更有效的響應處理機制。現在市場上的IDS產品大多採用的是特徵檢測技術,這種IDS產品已不能適應交換技術和高帶寬環境的發展,在大流量衝擊、多IP分片情況下都可能造成IDS的癱瘓或丟包,形成DoS攻擊。

大多數入侵檢測系統都是採用特徵檢測這種技術,它的主要優點有:1:容易實現:基於特徵的入侵檢測的計算模型比較容易實現。主要的匹配演演算法也都是成熟演演算法。因此實現上技術難點比較少。

2:檢測精確:對入侵特徵的精確描述使入侵檢測系統可以很容易將入侵辨別出來。同時,因為檢測結果有明顯的參照,可以幫助系統管理員採取相應的措施來防止入侵。

3:升級容易:不少基於特徵檢測的入侵檢測系統都提供了自己的規則定義語言,當新的攻擊或漏洞出現時,廠商或用戶只要根據該攻擊或漏洞的特徵編寫對應的規則,就可以升級系統。

隨著網路安全風險係數不斷提高,曾經作為最主要的安全防範手段的防火牆,已經不能滿足人們對網路安全的需求。作為對防火牆及其有益的補充,IDS(入侵檢測系統)能夠幫助網路系統快速發現攻擊的發生,它擴展了系統管理員的安全管理能力(包括安全審計、監視、進攻識別和響應),提高了信息安全基礎結構的完整性。

支持技術企業在主板和中小板上市51家公司今集中披露 烏市39家中小企業獲開行貸款1.7億元 上海環球金融中心4天長高一層 年底將達400米 廣西壯族自治區主席陸兵指出政銀配合創造良好金融生態環境 薪酬式績效考評的六項注意 績效管理:執行的學問 主要成指樣本股股改比例已達七八成 股改雖過半 融資仍須謹慎 央企重組整合行情有望成燎原之勢 清欠風暴席捲股市 誰是金融期貨“當頭炮”? 上證180etf將於近日正式發行 菲律賓政變計劃被披露 策劃者本是兵變專家(組圖) 新華人壽近十二億託管國債“金蟬脫殼”之謎 年內上市公司須解決資金佔用問題

IDS與網路交換設備聯動,是指交換機或防火牆在運行的過程中,將各種數據流的信息上報給安全設備,IDS系統可根據上報信息和數據流內容進行檢測,在發現網路安全事件的時候,進行有針對性的動作,並將這些對安全事件反應的動作發送到交換機或防火牆上,由交換機或防火牆來實現精確埠的關閉和斷開,由此即產生了入侵防禦系統(IPS)的概念。

IDS雖然存在一些缺陷,但換個角度我們看到,各種相關網路安全的黑客和病毒都是依賴網路平台進行的,而如果在網路平台上就能切斷黑客和病毒的傳播途徑,那麼就能更好地保證安全。這樣,網路設備與IDS設備聯動就應運而生了。

簡單地理解,可認為IPS就是防火牆加上入侵檢測系統。IPS技術在IDS監測的功能上又增加了主動響應的功能,力求做到一旦發現有攻擊行為,立即響應,主動切斷連接。它的部署方式不像IDS並聯在網路中,而是以串聯的方式接入網路中。除了IPS,也有廠商提出了IMS(入侵管理系統)。IMS是一個過程,在行為未發生前要考慮網路中有什麼漏洞,判斷有可能會形成什麼攻擊行為和面臨的入侵危險;在行為發生時或即將發生時,不僅要檢測出入侵行為,還要主動阻斷,終止入侵行為;在入侵行為發生后,還要深層次分析入侵行為,通過關聯分析,來判斷是否還會出現下一個攻擊行為。

特徵檢測

以IDS為代表的檢測技術和以防火牆為代表的訪問控制技術從根本上來說是兩種截然不同的技術行為。防火牆是網關形式,要求高性能和高可靠性。因此防火牆注重吞吐率、延時、HA等方面的要求。防火牆最主要的特徵應當是通(傳輸)和斷(阻隔)兩個功能,所以其傳輸要求是非常高的。從這個意義上來講,檢測和訪問控制技術將在一個較長的時期內更加關注其自身的特點,各自提高性能和可靠性,既不會由一方取代另一方,也不會簡單的形成融合火狐技術。而IDS是一個以檢測和發現為特徵的技術行為,其追求的是漏報率和誤報率的降低。其對性能的追求主要在:抓包不能漏、分析不能錯,而不是微秒級的快速結果。IDS由於較高的技術特徵,所以其計算複雜度是非常高的。

2.檢測和訪問控制的協同是必然趨勢

雖然檢測技術和訪問控制技術存在著一定程度的差異,但是兩個技術的協同工作和在應用上的融合又是一個迫切的要求和必然趨勢。安全產品的融合、協同、集中管理是網路安全的發展方向。大型企業需要一體化的安全解決方案,需要細力度的安全控制手段。中小企業一邊希望能夠獲得切實的安全保障,一邊又不可能對信息安全有太多的投入。從早期的主動響應入侵檢測系統到入侵檢測系統與防火牆聯動,再到IPS和IMS,形成了一個不斷完善的解決安全需求的過程。

3.如何進行技術融合

全局性的檢測可以有效解決檢測的準確率問題,但是同時帶來的就是檢測過程變長,局部速度不夠快的問題。所以,面對一些局部事件和可以準確地判斷出的問題,阻斷後帶來的負面效應相對較少,針對其檢測可以比較快速的時候,IPS就是一個比較好的方案了。“集中檢測,分佈控制”這個觀點對於如何看待檢測技術和訪問控制技術的走向是非常重要的。一個準確度不能完全令人滿意的IDS,經過人工的分析可以變得準確。同樣,經過大規模的IDS部署后的集中分析以及和其他檢測類技術關聯分析,可以獲得更加精確的結果。這樣局部的事件檢測就向全局性的事件檢測方向發展。根據全局性的檢測結果就可以進行全局性的響應和控制。

因此,單純依靠安全技術和軟、硬體產品解決網路安全問題的想法是不現實也是不明智的,提高企業的網路安全意識,加大整體防範網路入侵和攻擊的能力,並在此基礎上形成一支高素質的網路安全管理專業隊伍,及時準確地應對各式各樣的網路安全事件,才能從根本上解決我們面臨的威脅和困擾。

不可否認的是,人的因素仍然是網路安全管理的決定因素,網路安全最薄弱的環節也並不是系統漏洞,而是人的漏洞。安全問題的核心問題就是人的問題。因為一切不安全的因素全來自人(或者說一部分人)。那麼我們與信息網路安全威脅的鬥爭,實際上是與人(或者說一部分人)的鬥爭,這樣性質的鬥爭,自不待言,註定了它的艱巨性、複雜性和持久性。