共找到3條詞條名為iOS的結果 展開

- 蘋果公司的移動操作系統

- 思科研發操作系統

- iOS定義

iOS

思科研發操作系統

網際網路操作系統( Internetwork Operating System,簡稱 IOS)是思科公司為其網路設備開發的操作維護系統。用戶通過命令運行人機界面對網路設備進行功能設置,提供的功能大致為以下幾點:網路設備及連接埠的功能首選項設置、運行網路協議與網路功能設備之間數據傳輸安全管理設置。

iOS

模塊性

IOS是Cisco路由軟體的初始品牌名稱。隨著Cisco技術的發展,IOS不斷擴展,成為Cisco Central Engineering(中央工程部門)所稱之為的“一系列緊密連接的網際互連軟體產品”。儘管在其品牌名識別中,IOS可能仍然等同於路由軟體,但是它的持續發展已使之過渡到支持區域網和ATM交換機,並為網路管理應用提供重要的代理功能。必須強調的是,IOS是Cisco開發的技術:一項企業資產。它給公司提供獨特的市場競爭優勢。目前許多競爭者許可IOS在其集線器和路由模塊內運行,IOS已經廣泛成為網際互連軟體事實上的工業標準。

開發歷史

![iOS[思科研發操作系統]](https://i1.twwiki.net/cover/w200/md/4/md4bd3f2860a639585684f8b324cbc021.jpg)

iOS[思科研發操作系統]

統一的

IOS的早期版本是一個單獨系統,基本上以路由器為中心。它被排列成一個過程(Procedure)集,允許任何過程之間相互呼叫。這種單一的結構使數據的隱蔽性和獨立性不強;它的大多數操作代碼擁有結構和操作的相關性。

模塊化

IOS Releases 9.21到11.2反映了將IOS重新設計成模塊化組件或子系統的努力。每一個子系統被組織成一個層集(set of layers),提供一個進入系統代碼的獨立入口點。子系統本身被定義為獨立的模塊,支持嵌入式(核心)系統的各種功能。這種分層的子系統設計允許工程人員將IOS劃分成更可管理和更易於升級的特性集。

![iOS[思科研發操作系統]](https://i1.twwiki.net/cover/w200/m9/0/m90f269070004a3597ec40d89187f64a7.jpg)

iOS[思科研發操作系統]

IOS向可移植化的發展表明,IOS 11.3及更高版本更易於移植到新的平台。

bulleproofing

最終的目標是將IOS發展為靜態的更為高級的模塊化結構,它允許單獨定義IOS特性而與其它特性(或子系統)不相關。Cisco可根據客戶的特定需求建立IOS特性/解決方案集。隨著IOS繼續發展,客戶將能夠和匹配專門的IOS特性,來滿足其特定環境的要求。

模塊化到多鏈接子系統結合

優點特性

靈活性

基於Cisco產品的工程開發以用戶可以獲得適應變化的靈活性。IOS軟體提供一個可擴展的平台,Cisco會隨著需求和技術的發展集成新的功能。Cisco可以更快地將新產品投向市場,我們的客戶可以享用這種優勢。

可伸縮性

IOS遍布網際互連市場;廣泛的Cisco使用夥伴及競爭者在他們的產品上支持IOS。IOS軟體體系結構還允許其集成構造企業網際網路路的所有部分。Cisco已經定義了4個:

核心/中樞:網路中樞和WAN服務,包括大型骨幹網路路由器和ATM交換機。

工作組:從共享型區域網移植到區域網交換(VLANs)提供更優的網路分段和性能。)

遠程訪問:遠程區域網連接解決方案;邊際路由器、數據機等。

IBM網際互連:SNA和LAN并行集成,從SNA轉換到IP。

Cisco的IOS擴展了所有這些領域,提供了支持端到端網際互連的穩健性。

可操作性

IOS提供最廣泛的基於標準的物理和邏輯協議介面--超過業界任何其他供應商:從雙絞線到光纖,從區域網到園區網到廣域網,Novell NetWare,UNIX,SNA以及其他許多介面。即是說,一個圍繞IOS建立的網路將支持非常廣泛的應用。而且,Cisco還一直是一個業界標準先驅,是許多知名業界標準機構(例如IETF、ATM論壇等)的積極成員和支持者。

可管理性

IOS是Cisco將嵌入式智能植入網路設備:管理界面,例如IOS診斷界面,以及智能網路應用的代理軟體,允許用於臨視和廣泛的網路設備的故障。隨著Cisco轉向智能代理和基於策略的自動化管理的大規模部署,IOS將作為一個關鍵的技術組件。

投資保護(以及隨時間推移降低擁有成本)

IOS為客戶提供信息基礎設施的投資保護。IOS今天支持的許多特性是大多數客戶未來需要的特性。隨著一家公司的成長擴展到新的領地,隨著兼并收購帶來的基礎機構複雜性以及協議轉換或新流量模式的出現,IOS提供的體系結構能使機構靈活地應用變化和經濟有效地進行擴展以滿足新的需求。IOS允許我們的客戶迅速調節適應新的模式,更長時間地保持其信息基礎機構投資;其結果是隨時間推移提供投資保護和降低擁有成本。

I0S(Internet work 0perating System,網間網操作系統)是一種特殊的軟體,可用它配置Cisco路由器硬體,令其將信息從一個網路路由或橋接至另一個網路。I0S是Cisco各種路由器產品的“力量之源”。可以說,正是由於I0S的存在,才使Cisco路由器有了強大的生命力。購買一個思科路由器時,也必須購買運行IOS的一份許可證。I0S存在著多種版本及功能。必須根據自己的實際情況,決定運行哪種形式的I0S

Cisco用一套編碼方案來制訂IOS的版本。I0S的完整版本號由三部分組成:

1)主版本。

2)輔助版本。

3)維護版本。

其中,主版本和輔助版本號用一個小數點分隔,兩者構成了一套IOS的主要版本。而維護版本顯示於括弧中。比如象這樣的一個IOS版本號: 11.2(10),它的主要版本是11.2,維護版本就是10(第10次維護或補丁)。Cisco經常要發布IOS更新,修正原來存在的一些錯誤,或增加新的功能。在其發布了一次更新后,通常都要遞增維護版本的編號。

由於IOS的版本過於眾多,所以Cisco同時會提供發布說明,描述版本的變化與新增內容。如果想知道一個版本有哪些改變,或者新版本中增加了什麼內容,就應仔細閱讀發布說明。

Cisco採用一套特別的命名方案,讓我們知道他們的軟體有多麼可靠!這些版本名稱的定義如下:

General Deployment(標準版—GD),Limited DepIoyment(限制版一LD)以及Early Deployment(早期版—ED)。

通常,I0S的GD版是最可靠的。若一套IOS進入市場已有較長時間,使Cisco能改正掉足夠多的錯誤,而且Cisco認為已取得使用這套軟體的大多數人的滿意,就會為其冠以一個GD名稱。

版本號變化之後,功能或特性的變化幅度並不大。應根據自己希望在路由器上運行的內容,來選擇自己需要的特性。例如,你只希望運行“網際網路協議”(Internet Protocol,IP),還是想同時運行IP、Novell的“網間數據包交換”(Internetwork Packet exchange,IPX)以及DECnet?根據自己的需要,可總結出希望路由器在網路中具有的全部特性,再根據這些特性來挑選IOS。

運行IOS的路由器存在各種各樣的型號。從非常便宜的低檔型號,一直到非常昂貴的高檔型號,應有盡有。通常應根據路由器的用途以及價格來決定自己購買的型號。如果是為網路幹線配備路由器,應考慮的某個高檔路由器系列以達到非常快的速度和可靠性,可在其中置入多種介面。但假若新路由器買來是為了將辦公室LAN或WAN同幹線相連,就應考慮某個訪問類型的路由器系列。在此不想和大家討論價錢的問題——那個東西變化太快。但有一個規律總是存在的:型號編號越小,越便宜。

值得欣慰的是,對於IOS的配置來說,它的命令在整個IOS路由器產品線中,基本都是共通的。這意味著我們只需掌握一個命令界面即可。這個界面恰好又屬於一種命令行界面。所以無論通過控制台埠,通過一部Modem,還是通過一個Telnet連接與路由器溝通,看到的命令行界面是相同的。

無論希望使用的是何種類型的LAN或WAN介面,基本都有路由器提供了支持。畢竟,沒有介面的路由器用處並不太大。而I0S配置相當重要的一個方面就是對介面的配置。路由器支持的部分物理介面類型包括:

--乙太網。

--快速乙太網

--令牌環。

--FDDI。

--低速串列。

--快速串列。

--HSSI。

--ISDN BRI。

請不要以為這裡介紹的內容是永恆不變的。事實上,這個領域的變化實在太快,而我又並非推銷員或者生意人。

防火牆

Cisco通過建議客戶道德定義他們的安全政策來解決這一問題。一旦定義了這些政策,就可以採用多個安全組件來滿足政策要求。Cisco IOS安全體系機構的組件包括:防火牆、訪問管理、宿主安全、加密。

過去幾年,路由器一般是企業的智能資產與其網路之間的唯一東西。路由器被獨特地定位、設計和配備,以用來在各種級別的開放系統互連(例如OSI reference model)模型中控制及報告數據流。隨著今天網路的可訪問性及功能的提高、以及公司通過經濟有效的遠程訪問設備連接,風險程度逐步降低。如果一個路由器被安排提供網路外圍安全,那麼它通常是指“防火牆路由器”。防火牆路由器內維護訪問控目錄(ACL),ACL的主要功能是提供過濾。IOS安全提供大量的工具來幫助報靠ACL違規(即非法訪問)

ACL違規記賬

IOS

ACL違規日誌記錄

在今天的網路世界,提供強大的防火牆功能已不足以解決問題,網路管理人員需要一個集中化報告選項。過去,網路管理人員在發生損害之前不知道他們已經受到黑客的攻擊。唯一可用的早期告區工具是掃描主機日誌文件。儘管這仍然是一種優異的安全診斷方法,但是它不能很好地擴展。ACL報告工具通過提供違規信息和網路周邊預防,給管理人員提供幫助。IOS包含ACL違規日誌記錄,給管理人員提供定期的系統日誌記錄,可以實時確實ACL違規。

網路地址轉換

網路地址轉換(NAT):與全球Internet連接的網路數量急劇增加,造成了未來連接可用地址的迅速消耗。而World Wide Web對這種耗盡又起到了推波助瀾的作用;而Internet正以每年30%到50%的速度發展。根據目前的估計,3到10年內,剩下的氖 Internet地址將全部用完。

Cisco IOS框架

專用網路服務

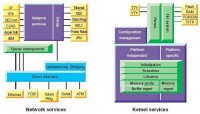

IOS可以概念化為一個操作系統,為一個全面的協議族提供全面的網路服務。網路服務可以被分成許多不同的功能;下圖將它們分成通用和專用服務。專用服務包括交換、路由以及幾乎適用於跨區域網、廣域網和IBM/SNA環境的所有數據聯網協議的專門化服務。

通用網路服務

通用網路服務包括支持IOS體系結構的增值功能,並提供企業級解決方案,來滿足客戶對安全、服務質量、VLANs配置管理和路由以及(通信)流量管理的需求,進而提高網路性能和可靠性。通用網路服務還提供協議處理服務,例如轉換、加密和壓縮。

路由協議

通過網路互聯,IOS支持許多路徑恢復協議以及其他路由協議特性供基於政策的路由配置和管理。

安全

安全:重點強調特性要求,例如通過防火牆提供的資源保護,訪問控制,以及與用戶驗證機制(例如鎖定和密鑰安全)的集成。

服務質量

服務質量:介紹在網際網路內提供服務質量的IOS特性和功能。服務質量對多媒體應用程序支持至關重要。這裡所講座的IOS特性包括幾種排隊機制(這些可能在流量管理部分討論)和資源保護協議(RSVP)。

虛擬區域網

VLANs:簡要介紹Cisco在VLANs配置中部署路由和交換的IOS支持。

流量管理

流量管理:包括根據用戶(來源和目的地)、區域網和廣域網記迪斯科以及RMON標準支持進行的流量模式測量。本部分將討論Cisco的NetFlow Switching(儘管理論上說可能屬於服務質量部分)。

協議處理

協議處理:介紹多媒體和協議類型的集成、協議轉換、加密和壓縮以及IBM SNA和TCP/IP網際互連(取決於多協議路由和轉換)的一般類別。SNA的TCP/IP集成在InterWorks Business Unit部分討論。本部分將圍繞壓縮和協議轉換介紹IOS特性。

總結

作為本單元的一個總結,我們將提供IOS市場模型。該模型包括5個功能性領域,所有領域都有許多相關的特性。它簡單的提供了在一個網際互連解決方案的上下文內位IOS特性的另一種方法。

Cisco IOS處理辦法集

從IOS Granularity到特性級

上圖總結了IOS向解決方案集的發展過程。由於許多專門的網路服務特性已經從IOS核心分離,因而解決方案集是可能的。儘管Cisco目前能夠提供它所說的特性集-例如企業特性集或桌面特性集,但是這些都是受到IOS核心和子系統相關性限制的預封裝解決方案。隨著解決方案集的發展,它們將獲得得更加高級的層次地址:作為專門的特性實體,而且是作為核心或子系統定義去發展(不過,一般總會有某些級別的子系統定義。)

客戶為重點的解決方案

IOS成為一咱以客戶為重點的技術;它提供專門滿足客戶主要的技術及商業需求的網際互連功能和特性。客戶可以在IOS基本平台之上有效地設計他們自己的特性體系結構。

可伸縮性和投資保護

由於客戶選擇滿足他們要所需的核心特性,因此可以大幅度降低IOS開銷。IOS可以利用客戶現有的硬體和基礎設施投資進行更好地擴展,從而提供投資保護以及更好的網路壽命周期擁有成本。

降低複雜性

IOS複雜性降低,並進而帶為客戶網際網路路複雜性的降低。由於IOS系統及特性間相關性減少,因此解決方案集有助於使統一系統中可能發生的并行損害最小化。實際上,許多與一個全面特性IOS的實現相關的要求都可以實現最小化。

安全介紹

Cisco從幾個方面考慮安全問題。在企業設備中、安全通常基於安全保護、閉路電視和卡密鑰入口系統。有了這些措施,企業可以放心,他們的物理及智力資產將得到保護。Cisco的安全方案允許企業通過使基於政策的組件及IOS安全體系結構,來擴展這一模型。IOS安全體系機構已經經過10多年的技術革新發展歷程、它為企業的安全政策提供基礎。IOS安全基於多個重疊的解決方案,這些解決方案一起維護企業的安全完整性。

企業必須決定何時在用戶的訪問和工作效率與可能被用戶視為限制的安全措施之間進行折衷。一方是訪問和工作效率,另一方是安全。一個好的設計的目標是提供一個平衡,同時從用戶的角度看儘可能少增加限制。有些非常合理的安全措施,例如加密,不限制訪問和效率。另一方面,低劣的安全計劃可能造成用戶效率和性能的降低。那麼,企業在維護安全的努力中要冒多大的訪問和效率風險呢

設計目標

IOS是圍繞下列目標設計的:

模塊性:IOS為大量的協議和協議族提供支持,運行於多平台並堅持獨立於硬體的設計標準(硬體隔離)。

速度最快:IOS能使Cisco為網路協議提供最快的平台實現。

網路互連:IOS支持包括路由、橋接和交換技術的需求。

高性能平台:IOS由多個RISC處理器體系結構(MIPSRxxxx、Motorola680xx)支持。

分散式:IOS為分散式體系結構的部署提供基礎。

環境:IOS提供一個支持大型企業需求的軟體開發環境。

多維支持

IOS為LAN介質,WAN協議,以及各種功能,包括路由、交換、集令、IBM、協議轉換及許多其他服務提供支持。

設計結果

IOS設計為客戶提供完成下列任務的能力:

建立特大規模的網路。

在遠程訪問鏈接中,維護多協議支持。

全面集成IBM/SNA和網際網路路環境。

開發基於IOS功能的廣泛的安全策略。

在網際網路路內設計和維護優良的流量控制和服務質量參數。

優化網路帶寬和操作資源。

支持網際網路路上的多媒體應用。

路由器IOS 的升級方法

將系統軟體備份到TFTP伺服器 copy flash:tftp

將TFTP伺服器中的系統軟體下載到路由器中 copy tftp flash:

TFTP 軟體可以從Cisco網站上下載,文件名為 Tftpstv.exe 此軟體可在Windows 95/98/2000/NT上安裝,在升級IOS前必須先運行此軟體,並通過菜單設置Root 目錄為新系統文件所在目錄。

設置PC機IP地址與路由器乙太網埠IP地址在相同網段

假設計算機的IP地址為:e.e.e.e

假設IOS文件放在C:\IOS 子目錄下

在這台計算機上運行TFTP Server 軟體,把文件目錄設置為:C:\ios

在這台路由器上進入特權模式

Router#copy tftp flash

Address or name of remote host []?e.e.e.e

Source filename []?c5300-is-mz.121-2.bin

Destination filiname [c5300-is-mz.121-2.bin]?

Accessing tftp://e.e.e.e/c5300-is-mz.121-2.bin …

Erase flash :before copying ?[confirm]

Erasing the flash filesystem will remove all file!Continue?[confirm]

Erasing device … eeeeeeeeeeeeeeeeeeeeeeee….erased

Loading c5300-is-mz.121-2.bin from e.e.e.e (via fastethernet 0/0)

認識Cisco IOS的訪問許可權

許多工作在Cisco IOS之上的網路管理員從未費心去考慮過他們正在使用的許可權等級或這些等級的意義。然而,Cisco IOS實際上十六種不同的許可權等級。David Davis論述了這些不同的等級並且向你介紹在配置這些許可權時需要用到的主要命令。

你知道為什麼Cisco IOS用不同的命令提供了16種許可權等級?許多工作在Cisco IOS環境中的網路管理員從未費心去考慮過他們正在使用許可權等級或這些等級的意義。

當在Cisco IOS中進入不同的許可權等級時,你的許可權等級越高,你在路由器中能進行的操作就越多。但是Cisco路由器的多數用戶只熟悉兩個許可權等級:

用戶EXEC模式-許可權等級1

特權EXEC模式-許可權等級15

當你在預設配置下登錄到Cisco路由器,你是在用戶EXEC模式(等級1)下。在這個模式中,你可以查看路由器的某些信息,例如介面狀態,而且你可以查看路由表中的路由。然而,你不能做任何修改或查看運行的配置文件。

由於這些限制,Cisco路由器的多數用戶馬上輸入enable以退出用戶EXEC模式。默認情況下,輸入enable會進入等級15,也就是特權EXEC模式。在Cisco IOS當中,這個等級相當於在UNIX擁有root許可權或者在Windows中擁有管理員許可權。換句話說,你可以對路由器進行全面控制。

因為網路只是由少數人維護,他們每個人通常都有進入特權模式的口令。但是在某些情況下,那些小型或中型公司會進一步增長,而許可權問題會變得更加複雜。

許多時候,當有一個支持小組或不需要在路由器上進行過多訪問的缺乏經驗的管理員時問題就出現了。或許他們只是需要連接到路由器以查看運行配置或重新設置介面。

在這種情況下,這些人會需要介於等級1到等級15之間的某個等級進行操作。請記住最小許可權原則:只賦予必需的最少的訪問許可權。

有很多可行的配置IOS用戶和許可權的方法,我無法在一篇文章中詳細描述每一種方法。所以,我們將關注你在配置許可權時用到的基本命令。

Show privilege:這個命令顯示目前的許可權。這裡給出一個例子:

router# show privilege

Current privilege level is 3

Enable:管理員通常使用這個命令以進入特權EXEC模式。然而,它也可以帶你進入任何特權模式。這裡給出一個例子:

router# show privilege

Current privilege level is 3

router# enable 1

router> show privilege

Current privilege level is 1

router>

User:這個命令不僅可以設定用戶,它還可以告訴IOS,用戶在登錄的時候將擁有何種許可權等級。這裡給出一個例子:

router(config)# username test password test privilege 3

Privilege:這個命令設定某些命令只在某個等級才能用。這裡給出一個例子:

router(config)# enable secret level 5 level5pass

Enable secret:默認情況下,這個命令創建一個進入特權模式15的口令。然而,你也可以用它創建進入其他你可以創建的特權模式的口令。

讓我們考察一個例子。假設你想創建一個維護用戶,他可以登錄到路由器並且查看啟動信息(以及等級1的其他任何信息)。你將輸入的命令可能是:

router(config)# user support privilege 3 password support

router(config)# privilege exec level 3 show startup-config

需要注意的是並不需要enable secret命令,除非你想讓以等級1登錄進來的用戶為了能提升到等級3而使用口令。在我們的例子中,新用戶(維護)已經處在等級3而且無需額外的enable secret口令來登錄。

除此之外,需要注意的是這個配置假設你已經擁有一個配置好的使用用戶名和口令的路由器,該例子還假設你已經為等級15定義了enable secret命令,你有一個擁有等級15的超級用戶,而且你已經在超級用戶許可權下保存了啟動配置文件。

被刪除的的快速恢復

1、先用終端的一台機器級連線連接cisco route的俄Enternet0 口

2、然後,在終端上安裝TFTP軟體,在把需要恢復的IOS文件(如:C2600.BIN)拷貝到TFTP安裝好的目錄裡面。

3、在CISCO的ROMMON界面下:(CTRAL+BREAK)

設置如下

IP_ADDRESS=192.168.1.1 (設置CISCOEnternet0 口的IP地址)

IP_SUBNET_MASK=255.255.255.0 (設置CISCOEnternet0 口的子掩碼)

DEFAULT_GATEWAY=192.168.1.1 (將網關設置為CISCOEnternet0 口的地址)

TFTP_SERVER=192.168.1.2 (TFTP終端計算機的IP地址)

TFTP_FILE=C2600.BIN (需要傳送的IOS文件,將此文件放在安裝好的TFTP目錄里)

tftpdnld (執行傳送命令)

在Cisco設備上用FTP傳IOS文件

用FTP在路由器和伺服器之間傳輸文件,是在Cisco IOS Release 12.0中引進的。因為FTP是一個使用TCP/IP的面向連接的應用,所以它比TFTP提供更好的吞吐量和成功率,TFTP是用UDP/IP作傳輸服務的無連接應用。

作為一個面向連接的應用,在傳輸IOS映像之前,FTP需要使用登錄和口令。建立路由器到FTP伺服器的登錄用戶名和口令,通過使用路由器上特權模式的配置操作完成。為了準備用FTP進行IOS映像傳輸,將再次使用下列命令順序來提供這些信息給路由器IOS:

enable

enter password xxxxxxxxx

configure terminal

ip ftp username login_name

ip ftp password login_password

end

write memory

像用TFTP一樣, enable命令以及跟著的特權口令,允許操作員獲得使用特權模式命令的權力。Configure terminal命令執行路由器的配置模式。在這種模式下,可以輸入任何或全部選項與定義來修改、添加或刪除路由器運行配置。與目標FTP伺服器上一個登錄名字相關聯的FTP用戶名,通過ip ftp username命令提供給路由器IOS。ip ftp username 命令中的login-name變數,定義了當Copy ftp:命令中未指定登錄名時路由器使用的預設用戶登錄名。

login-name變數是目標FTP伺服器上的一個有效用戶名。ip ftp password命令是與目標FTP伺服器上指定的login-name相關聯的預設口令。end命令退出配置模式。執行完這些命令后,路由器IOS配置有了連接到FTP伺服器上所必需的FTP參數。命令行最後的write memory命令,把路由器的運行配置寫到路由器的NVRAM中以永久保存。保存運行配置到存儲器,就在加電重啟和路由器重新裝載之間保存了剛輸入的配置信息。

把當前IOS映像備份到一個FTP伺服器,通過輸入如下命令完成:

copy device:filename

ftp:[[[//login-name[:login-password]@]location]/directory]/filename]

使用此命令,路由器管理員通過device:filename變數的device參數,來指定路由器上快閃記憶體位置,通過filename參數指定映像的名字。filename是快閃記憶體設備上找到的一份映像名字。

下載

login-name和login-password值,可以是ip ftp username和ip ftp password命令設置的值。

然而,要記得這些命令僅用於預設情況。若這些命令未被輸入,FTP伺服器提示路由器管理員輸入用戶名和口令。剩下的location、directory和filename變數定義與TFTP中相同。

例如,從快閃記憶體傳送一份映像到名為FTP SERVER的FTP伺服器,路由器管理員輸入下列命令:

copy flash:ios-image

ftp://joev:jandj@FTPSERVER/Cisco/image/ios-image

名為ios-image的映像被複制到相對於FTP伺服器的授權用戶joev的目錄結構的//cisco/image/目錄中。名為FTP SERVER的伺服器的IP地址,由路由器向在配置文件中找到的DNS伺服器執行一次DNS查詢而確定。

傳輸一份新映像文件到路由器通過下面的copy ftp:命令而執行:

copy ftp: [[[//[login-name[:login-password]@]location]/directory]/filename]device:[filename]

copy ftp:命令使用與前面討論的相同的變數。使用此命令時,只需如下指出:

copy ftp: slot1:

用這種縮寫格式的命令時,預設的login-name和預設的login-password被傳送到FTP伺服器。

如果路由器的預設值未被指定,FTP伺服器將提示輸入用戶名和用戶口令。該FTP連接像對待其他連接一樣,並且路由器管理員輸入將取回的文件的filename。注意,在此例中,與登錄名相關聯的預設目錄結構必須有所請求的filename供獲取。此例中所請求的文件將被存儲在指定的slot1的快閃記憶體卡中。

Cisco IOS使用一種預設機制,來提供FTP login-name和login-password值。對login-name,IOS將使用下列標準:

1) 如果指定login-name的話,在copy命令中指定。

2) 如果該命令被配置,在ip ftp username命令中設置login-name。

3) 預設的FTP登錄名anonymous。

password由下面的決定:

1) 如果指定login-password的話,在copy命令中指定。

2) 如果該命令被配置,在ip ftp password命令中設置login-password。

3)路由器生成一個login-password: login-name @ routername.domain。變數login-name是與當前會話相關聯的登錄名,routername是路由器配置的主機名稱,domain是路由器的域名字。注意複製操作可以通過按下ctrl-^ 或ctrl-shift-6來取消。這將終止當前的複製操作,但部分複製的文件將保留在快閃記憶體中直到被刪除。