磁碟機病毒

磁碟機病毒

磁碟機病毒又名dummycom病毒,是近一個月來傳播最迅速,變種最快,破壞力最強的病毒。據360安全中心統計每日感染磁碟機病毒人數已逾100,1000用戶!“磁碟機”現已經出現100餘個變種,目前病毒感染和傳播範圍正在呈現蔓延之勢。病毒造成的危害及損失10倍於“熊貓燒香”。

磁碟機病毒並不是一個新病毒,早在2007年2月的時候,就已經初現端倪。當時它僅僅作為一種蠕蟲病毒,成為所有反病毒工作者的關注目標。而當時這種病毒的行為,也僅僅局限於,在系統目錄%system%system32com生成lsass.exe和smss.exe,感染用戶電腦上的exe文件。病毒在此時的傳播量和處理的技術難度都不大。

然而在病毒作者經過長達一年的辛勤工作——數據表明,病毒作者幾乎每兩天就會更新一次病毒——之後,並吸取了其他病毒的特點(例如臭名昭著的AV終結者,攻擊破壞安全軟體和檢測工具),結合了目前病毒流行的傳播手段,逐漸發展為目前感染量、破壞性、清除難度都超過同期病毒的新一代毒王。

磁碟機病毒

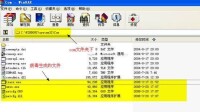

病毒在每個磁碟下生成pagefile.exe和Autorun.inf文件,並每隔幾秒檢測文件是否存在,修改註冊表鍵值,破壞“顯示系統文件”功能。

每隔一段時間會檢測自己破壞過的顯示文件、安全模式、Ifeo、病毒文件等項,如被修改則重新破壞。病毒執行后,會刪除病毒主體文件。

病毒會監控lsass.exe、smss.exe、dnsq.dll文件,如果假設不存在的話則重新生成。當拷貝失敗后,病毒會調用rd /s /q命令刪除原來的文件,再重新寫入。病毒會連接惡意網址下載大量木馬病毒。

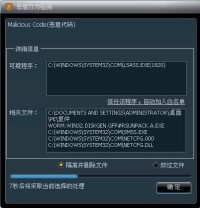

該病毒運行後會在系統目錄中COM目錄(默認為c:\windows\system32\com)下生成名為lsass.exe及smss.exe文件。該病毒會感染除windows及program files目錄下所有的EXE格式可執行文件,會造成用戶計算機運算速度緩慢,甚至造成系統藍屏、死機。由於該病毒編寫存在一些問題,可能會造成用戶安裝的軟體被損壞,無法使用。

磁碟機病毒

磁碟機病毒

2)通過U盤等移動存儲的Autorun傳播,染毒的機器會在每個分區(包括可移動存儲設備)根目錄下釋放autorun.inf和pagefile.pif兩個文件。達到自動運行的目的。

3)區域網內的ARP傳播方式,磁碟機病毒會下載其他的ARP病毒,並利用ARP病毒傳播的隱蔽性,在區域網內傳播。值得注意的是:病毒之間相互利用,狼狽為奸已經成為現在流行病的一個主要趨勢,利用其它病毒的特點彌補自身的不足。

磁碟機病毒

2)啟動的隱蔽性:病毒不會主動添加啟動項(這是為了逃避系統診斷工具的檢測,也是其針對性的體現),而是通過重啟重命名方式把C:下的XXXX.log文件(XXXX是一些不固定的數字),改名到“啟動”文件夾。重啟重命名優先於自啟動,啟動完成之後又將自己刪除或改名回去。已達到逃避安全工具檢測的目的,使得當前大多數殺毒軟體無法有效避免病毒隨機啟動。

1)關閉安全軟體,病毒設置全局鉤子,根據關鍵字關閉殺毒軟體和診斷工具

另外,病毒還能枚舉當前進程名,根據關鍵字Rav、avp、kv、kissvc、scan…來結束進程。

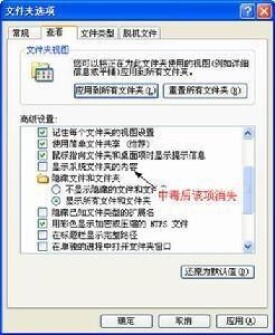

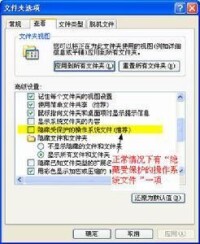

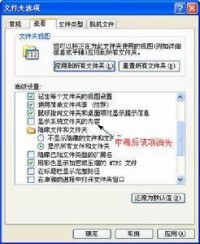

2)破壞文件的顯示方式,病毒修改註冊表,使得文件夾選項的隱藏屬性被修改,使得隱藏文件無法顯示,逃避被用戶手動刪除的可能

3)破壞安全模式,病毒會刪除註冊表中和安全模式相關的值,使得安全模式被破壞,無法進入;為了避免安全模式被其他工具修復,病毒還會反覆改寫註冊表。

4)破壞殺毒軟體的自保護,病毒會在C盤釋放一個NetApi00.sys的驅動文件,並通過服務載入,使得很多殺毒軟體的監控和主動防禦失效,目的達到后,病毒會將驅動刪除,消除痕迹。

磁碟機病毒

6)自動運行,病毒在每個硬碟分區根目錄下生成的autorun.inf和pagefile.pif,是以獨佔式打開的,無法直接刪除。

7)阻止其他安全軟體隨機啟動,病毒刪除註冊表整個RUN項和子鍵。

8)阻止使用映像劫持方法禁止病毒運行,病毒刪除註冊表整個Image File Execution Options項和子鍵。

9)病毒自保護,病毒釋放以下文件:

%Systemroot%system32Comsmss.exe

%Systemroot%system32Comnetcfg.000

%Systemroot%system32Comnetcfg.dll

%Systemroot%system32Comlsass.exe

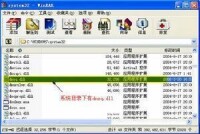

隨後smss.exe和lsass.exe會運行起來,由於和系統進程名相同(路徑不同),任務管理器無法將它們直接結束。病毒在檢測到這兩個進程被關閉后,會立即再次啟動;如果啟動被阻止,病毒就會立即重啟系統。

10)對抗分析檢測,病毒不會立即對系統進行破壞。而會在系統中潛伏一段時間之後,再開始活動。這樣的行為使得無法通過Installwatch等系統快照工具跟蹤到病毒的行為。

(1)修改系統默認載入的DLL 列表項來實現DLL 注入。通過遠程進程注入,並根據以下關鍵字關閉殺毒軟體和病毒診斷等工具。

(2)修改註冊表破壞文件夾選項的隱藏屬性修改,使隱藏的文件無法被顯示。

(3)自動下載最新版本和其它的一些病毒木馬到本地運行。

(4)不斷刪除註冊表的關鍵鍵值來來破壞安全模式和殺毒軟體和主動防禦的服務, 使很多主動防禦軟體和實時監控無法再被開啟。

(5)病毒並不主動添加啟動項,而是通過重啟重命名方式。這種方式自啟動極為隱蔽,現有的安全工具很難檢測出來。

(6)病毒會感染除SYSTEM32 目錄外其它目錄下的所有可執行文件,並且會感染壓縮包內的文件。

1、系統運行緩慢、頻繁出現死機、藍屏、報錯等現象;

2、進程中出現兩個lsass.exe和兩個smss.exe ,且病毒進程的用戶名是當前登陸用戶名;(如果只有1個lsass.exe和1個smss.exe,且對應用戶名為system,則是系統正常文件,請不用擔心)

3、殺毒軟體被破壞,多種安全軟體無法打開,安全站點無法訪問;

4、系統時間被篡改,無法進入安全模式,隱藏文件無法顯示;

5、病毒感染.exe文件導致其圖標發生變化;

6、會對區域網發起ARP攻擊,並篡改下載鏈接為病毒鏈接;

7、彈出釣魚網站

1、U盤/移動硬碟/數碼存儲卡

2、區域網ARP攻擊

3、感染文件

4、惡意網站下載

5、其它木馬下載器下載

磁碟機病毒和AV終結者、機器狗的表現很類似,技術上講磁碟機的抗殺能力更強。多種殺毒軟體無法攔截磁碟機的最新變種,在中毒之後,安裝殺毒軟體失敗的可能性很大。在某些沒有任何防禦措施的電腦上,可能磁碟機專殺工具一運行就會被刪除。據調查,這種情況是多種病毒混合入侵導致。在這種極端情況下,我們可以嘗試的殺毒方案有:

1.嘗試啟動系統到安全模式或帶命令行的安全模式。

具體辦法:重啟前,從其它正常電腦COPY已經升級到最新的殺毒軟體,簡單地把整個安裝目錄COPY過來。安全模式下運行kav32.exe,或者在命令行下運行kavdx。如果這個病毒不是很BT的話,有希望搞定。

2.WINPE急救光碟引導后殺毒。

WINPE啟動后,運行kav32.exe或kavdx

3.掛從盤殺毒。

必須注意,在掛從盤殺毒前,正常的電腦務必使用金山清理專家的U盤免疫功能,將所有磁碟的自動運行功能關閉,避免使用雙擊的方式訪問帶毒硬碟,禁用自動運行能大大減少中毒的風險

4.重裝系統。

裝完切記,不要用雙擊打開其它磁碟或插入可能有毒的U盤,先上網下載金山毒霸,升級到最新,使用清理專家的U盤免疫器,禁用所有磁碟的自動運行。

一:及時更新殺毒軟體,以攔截最新變種。

不能升級的殺毒軟體和不裝是一樣的,在豬肉漲軟體跌的情況下,支持正版軟體還是值得的。和“磁碟機”類似的幾個病毒都會找殺毒軟體下手,注意觀察殺毒軟體的工作狀態,可以充當“磁碟機”之類病毒破壞系統的晴雨表。

二:及時修補操作系統漏洞、瀏覽器漏洞和應用軟體漏洞。

windows update、清理專家都是打補丁好手。播放器、下載工具,最好用官方的最新版,至少老漏洞都修補過。

三:網路防火牆、ARP防火牆一個也不能少。

網路防火牆和ARP防火牆對“磁碟機”在區域網的泛濫可以起到遏製作用。

四:保持足夠警惕,小心接收和打開不明程序,不要被文件的圖標所蒙蔽。

控制面板中“文件夾選項”的修改文件夾選項,顯示所有文件的擴展名,發現EXE/PIF/COM/SCR等類型一定要倍加小心。甭管對方如何解釋這個東東是什麼,自己先看清楚,確認是文檔才能認為是相對安全的。

如果你的資源管理器工具菜單下文件夾選項不見了,或者打開后,修改選項失效,通常也是中毒的標誌。

五:常備一套工具箱。

清理專家、procexp、autoruns、冰刃、Sreng,AV終結者專殺,磁碟機專殺。需要時,這些小工具可令系統起死回生。

六:強烈建議禁用自動運行功能,這個雞肋功能對病毒傳播製造了太多機會,自動運行提供的方便性幾乎沒有價值。

禁止自動運行的方法,超簡單,在清理專家的百寶箱,打開U盤免疫器,全部選中所有驅動器之後,點禁用。

七:及時反應,減輕損失。

一旦感染該病毒,應該及時停止登錄在線遊戲,請求遊戲運營商先將帳號凍結,避免遭受損失。就好比你的銀行卡丟掉,你的第一反應是給銀行打電話,請求凍結帳號。

1. 某些常用安全軟體打不開,打開后立即被關閉,或者打開後有被“分屍”的現象,這是由於病毒不斷 向這些軟體發送垃圾消息導致他們不能響應正常的用戶指令導致。

2.安全模式被破壞。用戶試圖進入安全模式時,顯示的是藍屏,這是由於病毒刪除了與安全模式相關的註冊表鍵導致。

3.無法正常顯示隱藏文件,且工具-文件夾選項下的“隱藏受保護的操作系統文件”一項被破壞。

4.打開任務管理器,會發現兩個lsass.exe和smss.exe進程

磁碟機病毒

%systemroot%system32comlsass.exe

%systemroot%system32comsmss.exe

%systemroot%system32comnetcfg.dll

%systemroot%system32comnetcfg.000

6、各盤根目錄下有pagefile.pif和autorun.inf文件

磁碟機病毒

江民反病毒工程師經提取病毒樣本分析后認為,多數企業都是因為遭受了同一病毒“千足蟲”(又名磁碟機)病毒侵害。統計顯示,目前“磁碟機”病毒及其變種已感染超過5萬台電腦,被感染的電腦分佈在政府、企事業等。

反毒專家何公道認為,“磁碟機”病毒是近幾年以來發現的病毒技術含量最高、破壞性最強的病毒,其破壞能力、自我保護和反殺毒軟體能力均10倍於“熊貓燒香”,所以建議引起反病毒同行以及各大企事業單位網管員的高度重視。

總結:

其實,磁碟機現在並沒有什麼可怕的。假如使用受限制用戶運行的話,磁碟機對您的破壞相當的有限。

一、傳播途徑

“熊貓燒香”病毒有多種傳播方式。通過U盤和感染網頁文件掛馬傳播,通過區域網傳播,通過攻破一些大型網站,採用在正常網頁上掛馬的方式傳播。 “磁碟機”病毒利用“ARP病毒”在區域網中進行自我傳播,病毒通過訪問一個惡意網址,下載並自動運行二十多個病毒,通過其中的ARP病毒,“磁碟機”可以瞬間傳遍整個網路內電腦。“磁碟機”也可以通過U盤和網頁掛馬傳播,但尚沒有發現病毒作者通過攻破大型網站的方式掛馬傳播的案例,這也是“磁碟機”在傳播範圍上尚不及“熊貓燒香”的原因,但如果一旦病毒作者通過這種方式大面積傳播,後果將不堪設想。

二、反攻殺毒軟體能力

“熊貓燒香”和“磁碟機”病毒都有反攻殺毒軟體的能力,但不同的是,“熊貓燒香”只是通過發送關閉消息的方式關閉殺毒軟體,而“磁碟機”則通過生成一個內核許可權的驅動程序來破壞殺毒軟體的監控,使殺毒軟體的監控功能失效,然後再關閉殺毒軟體並阻止殺毒軟體升級,並屏蔽主流的殺毒軟體網頁。這一點上,“磁碟機”遠遠超過了“熊貓燒香”病毒,導致一些主動防禦功能不強的殺毒軟體紛紛被關閉,“磁碟機”能夠關閉除江民殺毒軟體KV2008最新版本之外的大部分主流殺毒軟體,這也是為什麼眾多企業在遇到“磁碟機”病毒時,整個區域網內幾乎無一台電腦倖免病毒之災的原因。

三、自我保護和隱藏能力

“熊貓燒香”採用的是進程保護,病毒首先生成一個系統服務程序來保護其進程不被關閉,只要清除了病毒生成的系統服務,就可以輕鬆關閉其進程。而“磁碟機”在自我保護和隱藏技術上幾乎無所不用其極,通過十餘種技術來達到自我保護的目的。例如:利用進程守護技術,發現病毒文件被刪除或被關閉,會馬上生成重新運行。病毒程序以系統級許可權運行,DLL組件會插入到系統中幾乎所有的進程中載入運行(包括系統級許可權的進程)。利用了關機回寫技術,在關閉計算機時把病毒主程序體保存到[啟動]文件夾中,實現開機自啟動。系統啟動后再將[啟動]文件夾中病毒主體刪除掉,實現既可隱蔽啟動,又不被用戶發現的目的。使用反HIPS技術繞過部分主動防禦程序“HIPS”的監控。利用光纖接入的伺服器高速升級病毒體,迅速更新避免殺毒軟體查殺。

四、病毒變種和自我更新速度

“熊貓燒香”由於技術上較“磁碟機”簡單,加上源代碼可能外泄,因此病毒變種較多,而”磁碟機”由於病毒程序複雜,加上目前可以確定其源代碼尚未泄露到網際網路上,因此一周只出現兩到三個變種,最多的時候達到了一天出現兩個變種的速度,雖然相較於“熊貓燒香”在變種數量上稍遜一籌,但“磁碟機”的在線升級更新速度之快令人咋舌。江民反病毒專家懷疑“磁碟機”病毒使用了光纖接入的升級伺服器,能夠實現在下載量很大的情況下,病毒體也可以瞬間自動完成更新。

五、病毒的破壞性

在破壞性上,“熊貓燒香”和“磁碟機”都能夠感染電腦內的可執行文件和網頁文件,導致系統運行緩慢,不同的是,“磁碟機”在感染文件過程中對感染文件進行了加密存放,使得清除病毒難度更大。兩者都可以鏈接到惡意網頁下載木馬病毒,但在下載的木馬病毒數量上,“磁碟機”遠超過“熊貓燒香”,“磁碟機”能夠下載二十餘種木馬病毒,“熊貓燒香”只能下載一個或幾個木馬。而“磁碟機”藉助ARP病毒給企業區域網用戶帶來了巨大的災難性事故,由於“磁碟機”可以藉助ARP方式瞬間感染所有區域網內電腦,因此許多單位的工作因此中斷,造成了不可估量的損失。

六、病毒的表現形式