139埠

獲得NetBIOS/SMB服務的埠

139NetBIOS File and Print Sharing通過這個埠進入的連接試圖獲得NetBIOS/SMB服務。這個協議被用於Windows"文件和印表機共享"和SAMBA。在Internet上共享自己的硬碟可能是最常見的問題。139屬於TCP協議。

這裡有說到IPC$漏洞使用的是139,445埠

致命漏洞——IPC$

其實IPC$漏洞不是一個真正意義的漏洞。通常說的IPC$漏洞其實就是指微軟為了方便管理員而安置的後門-空會話。

空會話是在未提供用戶名和密碼的情況下與伺服器建立的會話。利用空會話可以做很多事比如:查看遠程主機共享。得到遠程主機用戶名原本這些功能是用來方便管理員的。不過問題也就出現在這裡。如果主機的管理員密碼過於簡單黑客就可以通過一些工具(比如:流光)破解管理員密碼。進而輕鬆的控制整台主機所以這個漏洞不能不防。

用139埠入侵

先確定一台存在139埠漏洞的主機。用掃描工具掃描!比如SUPERSCAN這個埠掃描工具。假設現在已經得到一台存在139埠漏洞的主機,要使用nbtstat -a IP這個命令得到用戶的情況!(如下圖)現在要做的是與對方計算機(電腦)進行共享資源的連接。

用到兩個NET命令,下面就是這兩個命令的使用方法:

NET VIEW

作 用:顯示域列表、計算機(電腦)列表或指定計算機(電腦)的共享資源列表。

命令格式:net view [\\computername | /domain[:domainname]]

參數介紹:

<1>鍵入不帶參數的net view顯示當前域的計算機(電腦)列表。

<2>\\computername 指定要查看其共享資源的計算機(電腦)。

<3>/domain[:domainname]指定要查看其可用計算機(電腦)的域?

作用:連接計算機(電腦)或斷開計算機(電腦)與共享資源的連接,或顯示計算機(電腦)的連接信息。

命令格式:net use [devicename | *] [\\computername\sharename[\volume]]

[password | *]] [/user:[domainname\]username] [[/delete] |

[/persistent:{yes | no}]]

參數介紹:

鍵入不帶參數的net use列出網路連接。

devicename指定要連接到的資源名稱或要斷開的設備名稱。

\\computername\sharename伺服器及共享資源的名稱。

password訪問共享資源的密碼。

*提示鍵入密碼。 /user指定進行連接的另外一個用戶。

domainname指定另一個域。

username指定登錄的用戶名。

/home將用戶連接到其宿主目錄

/delete取消指定網路連接。

/persistent控制永久網路連接的使用。

C:\net use \\IP。

C:\net view \\IP。

已經看到對方共享了他的C,D,E三個盤 (如下圖)。

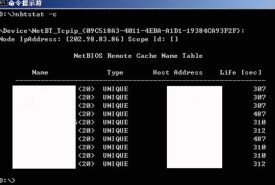

要做的是使用NBTSTAT命令載入NBT快取。

c:\>nbtstat –R 載入NBT快。

c:\>nbtstat –c 看有無載入NBT快取。

上圖中用白色遮住的地方就是已經得到的139埠漏洞的主機IP地址和用戶名。

現在已經得到的139埠漏洞的主機IP地址和用戶名,現在就該是進入他計算的時候了,點擊開始---查找--計算機(電腦),將剛才找到的主機名字輸入到上面,選擇查找,就可以找到這台電腦(計算機(電腦))了!雙擊就可以進入,其使用的方法和網上領居的一樣。