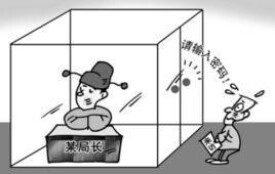

密碼門

密碼門

幾乎讓網際網路裸奔的“CSDN(微博)泄密門”事件傳出最新消息,兩名涉案黑客已經被抓,還有部分人員尚未落網。

2011年12月28日,網路傳出交通銀行。民生銀行等多家國內銀行上億個客戶的賬戶資料遭泄密,但隨後相關銀行否認;隨後,微博再度傳出支付寶(微博)和京東(微博)商城有用戶信息外泄可能,對此支付寶和京東商城也均予以否認;與此同時,廣東省公安廳出入境政務服務網被曝出存在漏洞,大量申請人姓名、護照號碼、港澳通行證號碼遭到泄露,廣東省公安廳則回應稱確實存在漏洞,但已修復。已知泄漏的帳號密碼均為媒體、社區類,並未包括利用價值較高的支付密碼、網銀密碼或者SNS(微博)密碼等,用戶在修改密碼之後,完全不必要過度恐慌。

有業界專家表示,用戶對賬戶的不良使用習慣是導火索。據了解,在CSDN被爆出的640萬網民用戶密碼中,單純以“123456789”、“12345678”、“11111111”等極其簡單的排列組合方式的網民數量高達52萬之多,無需任何技術支持便可破解。

支付寶相關負責人則指出,“一些會員習慣在註冊任何網路賬戶時都用同一個郵箱,並設置成相同的密碼,由此導致賬戶的不安全。”

但除了網民的個人使用習慣外,導致泄密門事件愈演愈烈的另一因素是國內網際網路企業信息安全支出比重偏低。據相關數據顯示,目前,中國網際網路公司的信息安全支出,在整體IT支出中的比重不到1%,相較於國外8%~10%的投入。

有業內專家透露,“在被泄露的用戶密碼中,的確存在著部分網際網路企業採用了明文密碼保存方式,該網站被黑客攻破,用戶密碼便如同‘裸奔’一樣,毫無任何保護措施可言。此外,一些網際網路企業還存在一個普遍問題,就是為了降低成本,而將密碼存儲的伺服器掛到了外網上,對黑客而言,攻破網站后盜取密碼便輕而易舉了。”

除此以外,隨著泄密事件的再度升級,背後隱藏的商業產業鏈危機開始被網際網路業界關注。此前,據CNNIC《第28次中國網際網路路發展狀況統計報告》顯示,2011年上半年,有過賬號或密碼被盜經歷的網民達到1.21億人,佔24.9%。據360分析評估,上述被盜號的1.21億網民群體中,80%以上是因為黑客刷庫后獲取了網民的賬號密碼數據,危害遠遠超過盜號木馬。

根據瑞星網際網路攻防實驗室對整個事件的追蹤分析,可以肯定的是,此次出現泄露事故的廠商,問題都出在伺服器端,可能存在漏洞的地方是伺服器操作系統、資料庫、磁碟備份及論壇程序等,對這些環節的軟硬體進行加固處理可以很好的防止再次出現泄露事故。

瑞星安全專家也指出,由於密碼泄露在伺服器上,用戶在自己電腦上進行的防護幾乎失去了意義,只有網際網路廠商做好防護之後,才能談到用戶客戶端的安全防護。在整件事件中用戶處於最弱勢、最無能為力的環節,瑞星呼籲所有的網際網路服務廠商應提高自己的安全能力,承擔起應有的保護用戶隱私的責任;對於已經出現問題的廠商,應及時、透明的公布應對措施,幫助用戶提升自己賬號級別。

針對目前的形勢,瑞星宣布,在未來的1個月內,如有大中型網際網路公司懷疑自己的網站有安全問題,瑞星願意為其提供免費技術援助,檢測軟硬體安全程度、彌補系統漏洞、伺服器狀態檢測等,協助其做好用戶數據的保護工作。

瑞星安全專家表示,儘管目前泄露的僅是不太具有利用價值的密碼,但如果將來出現SNS網站密碼泄露、電商網站密碼泄露,其可能帶來的損失將大大超出CSDN網站的密碼泄露。值得警惕的是,密碼泄露的利用價值跟資料庫大小無關,比如,如果銀行網站的資料庫泄露,即使只有幾千個用戶,那也比幾百萬、上千萬的社區用戶資料庫有價值,因為黑客可以直接利用其竊取用戶資金。

針對普通網民,瑞星安全專家建議可以採用以下措施提高帳號的安全性:1,用戶不應該盲目信任“大公司、大網站”,在網上註冊的時候應儘可能少的透露自己的個人資料,如非必要,不要泄露電話、家庭住址、銀行卡號、QQ密碼等私人信息。2,一定要“1個網站1個密碼”,不要在多個網站使用同一密碼,避免黑客通過攻擊安全性低的網站,拿到其資料庫後去猜解別的網站密碼,近日有多個網站發生此類情況,有些使用相同密碼的用戶帳號被猜解成功。3,設置網站密碼時,應至少在8位以上,數字、字母和特殊符號(@%&&)混合,這樣可以加強密碼強度。4,應每隔一段時間就定時更換所有密碼。比如每三個月就至少更換一次重要網站的密碼,這樣即使黑客拖庫成功,也可以降低其利用密碼作惡的成功率。