共找到34條詞條名為ss的結果 展開

ss

SnipeSword(狙劍)簡稱

“狙劍”是國內推出的一款功能強大的安全反黑工具,它提供系統監視、進程管理、磁碟文件管理、註冊表檢查、內核檢查等功能。並且程序自帶了很多系統監視功能,可以防止惡意軟體對文件及註冊表的修改,從而方便地手工查殺木馬,是目前少數能與IceSword(冰刃)抗衡的反黑工具之一。

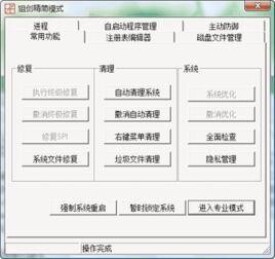

當運行“狙劍”后,程序會自動縮小到系統欄中,雙擊圖標可以展開軟體的精簡模式。精簡模式包括進程管理、自啟動程序管理等一些主要的安全功能。對不熟悉系統內部操作的用戶來說,只需單擊相應的功能按鈕就可以完成所需要的操作。比如單擊“進程”標籤可以查看當前系統的進程信息,包括那些在任務管理器中查看不到的隱藏進程;單擊“主動防禦”功能可以有效阻止惡意程序的激活。主動防禦的相關規則包括程序運行控制、鉤子安裝控制、程序寫入控制、進程注入控制等。惡意程序做任何規則禁止的操作,程序都會進行攔截並提示用戶注意。

精簡模式操作雖然可以幫助用戶解決大部分常見問題,但如果遇到某些棘手問題,專業模式更勝一籌。

單擊精簡模式窗口中的“進入專業模式”命令進入專業模式,它的操作模式和冰刃有幾分相似。下面就來看看在專業模式中,常用到的相關功能。

以下以查殺PcShare木馬為例,闡述“狙劍”的使用方法。

PcShare木馬採用反彈連接技術、HTTP隧道技術等,而且還使用了驅動隱藏模塊,這樣就可以更方便地隱藏和保護服務端程序。

首先查找PcShare木馬的進程,因為無論是木馬程序還是流氓病毒,只要查找到啟動項和相關進程等信息,就可以清除惡意程序的相關內容。

在“狙劍”窗口中,單擊“內核”下的“進程管理”命令,在進程列表中查看當前系統中的所有進程,包括那些被隱藏的木馬服務端程序的進程。

單擊“註冊表”下的“自啟動程序”命令,可以看到利用註冊表、系統服務等多種方式啟動的所有信息。啟動列表裡有兩個可疑的啟動項,其中一個啟動項關聯的是驅動隱藏模塊,而另一個就是利用svchost.exe進程啟動的可疑模塊。清除起來很簡單,在進程列表中找到“zbrmhjpa.dll”模塊后,單擊滑鼠右鍵中的“卸載並刪除”命令即可。另外在自啟動列表中找到“zbrmhjpa”這項內容,同樣單擊滑鼠右鍵中的“清除的時候刪除文件”命令,這樣就可以徹底清除該木馬程序了。

專業模式中的修復功能更加強大,“狙劍”自帶的系統終極修復功能可以將系統還原到初裝狀態,也就是剛安裝完Windows系統后的狀態。當修復后第一次重新啟動時,硬體驅動還未安裝,修復完成後可能會出現桌面空白、較低的屏幕解析度等狀態,此修復並不會刪除系統中的任何文件。因為安裝的驅動程序其實都還在,只是系統暫時還不能裝載而已,在大多數情況下只需要再重啟一次,Windows系統就會自動將已經安裝的驅動進行重新註冊。

此功能的意義不言而喻,因為無論系統中了何種木馬程序,都將在重啟后變成一堆廢物。它們的各種隱藏與保護手段都將失效,這時只需再用“狙劍”的文件驗證功能對可疑文件進行篩選刪除即可。但要特別注意,要防止被病毒木馬二次感染,系統修復並不會刪除文件,在打開磁碟分區時一定要注意裡面的 AutoRun.inf文件(可以右擊“我的電腦”,選擇“資源管理器”以繞過AutoRun.inf的執行)。如果整個磁碟文件已被全部感染的話,該功能就無能為力了。

和其它安全工具一樣,“狙劍”中也有一個註冊表編輯器,這個編輯器是直接解析HIVE文件來實現註冊表數據的讀取與修改的,這相對於註冊表來說已經是最底層的操作了,可以對最隱蔽的啟動項進行查看與清除,同時也可以在惡意程序屏蔽註冊表時進行操作。

文件管理同樣是安全檢測的重點內容,選擇需要查看的磁碟分區,對該分區的文件信息進行安全掃描,掃描結束后顯示該分區的文件信息。程序自動統計出該磁碟中的文件數目,包括已有的和已經刪除的文件和文件夾數目。通過右鍵菜單中的複製文件、破壞文件、查找文件命令可以對文件進行管理。

許多用戶在安裝系統時都採用NTFS格式,而數據流正是NTFS格式下的概念。有人利用數據流來傳播惡意程序,很多安全工具也加入了數據流的掃描檢測,“狙劍”當然也不例外。單擊“文件”下面中的“流數據掃描”命令,就可以發現隱藏在文件流中的病毒並清除,從而讓系統變得更加的安全穩定。

![ss[SnipeSword(狙劍)簡稱]](https://i1.twwiki.net/cover/w200/m8/e/m8e21a9c22e9627a91094f1d3d7f87256.jpg)

ss[SnipeSword(狙劍)簡稱]

![ss[SnipeSword(狙劍)簡稱]](https://i1.twwiki.net/cover/w200/md/5/md58dd1602293849a26a48b9eccc58fcd.jpg)

ss[SnipeSword(狙劍)簡稱]

![ss[SnipeSword(狙劍)簡稱]](https://i1.twwiki.net/cover/w200/m5/e/m5e00a5834d993029ba4450fc74fc630e.jpg)

ss[SnipeSword(狙劍)簡稱]

狙劍啟動時需要載入驅動,可能會被殺軟、安軟或病毒攔截。狙劍在進程管理中無法結束360進程,可以嘗試列出線程-用Shift全選-結束線程來關閉

狙劍現已被360安全衛士收購!